(서울=뉴스1) 윤주영 기자 = 최근 국내서 발생한 굵직한 침해사고 상당수는 '지능형 지속 위협(APT)'으로 인한 결과다. 특정 기업·기관의 민감한 데이터를 훔치기 위해 수년간을 잠복하며 각종 악성코드·침투 지점을 설치해 두는 방식이다.

26일 보안업계에 따르면 올해 4월 수면 위로 드러난 SK텔레콤(017670) 유심정보 서버 해킹도 APT 공격 사례다.

중국계 조직이 주로 쓰는 'BPF도어'라는 백도어 악성코드가 활용됐다. 공격자는 이를 달성하고자 4년 전부터 회사 관리·코어망에 초기 침투를 감행했다.

2007년 APT가 처음 거론될 때만 해도, 방식은 지금보다 단순했다. 초기 침투는 지금처럼 '표적형 이메일' 방식으로 이뤄진다. 이후 '코니(Konni)'·'플러그X(PlugX)' 등 악성코드 빌더를 이용해 침투 서버 내 관리자 권한을 획득하는 수준이었다.

하지만 △생성형 인공지능(AI) 등 최신 기술의 등장 △오픈소스형 공격도구 △IT 공급망 복잡성 등에 힘입어 APT가 진화했다. 침투 가능한 표면은 늘었고, 공격을 준비하는 비용은 대폭 줄었다.

실제로 SK쉴더스 EQST에 따르면 지난해 상반기 최다 침해사고 유형(45%)이었던 '취약점 공격'도 APT 일환이다. 가상사설망(VPN), 라우터 등 네트워크 장비의 신규 취약점을 파고든 방식이 주를 이뤘다.

APT 초기 단계인 '스피어피싱'도 생성형 AI 발전으로 인해 방어가 힘들어졌다.

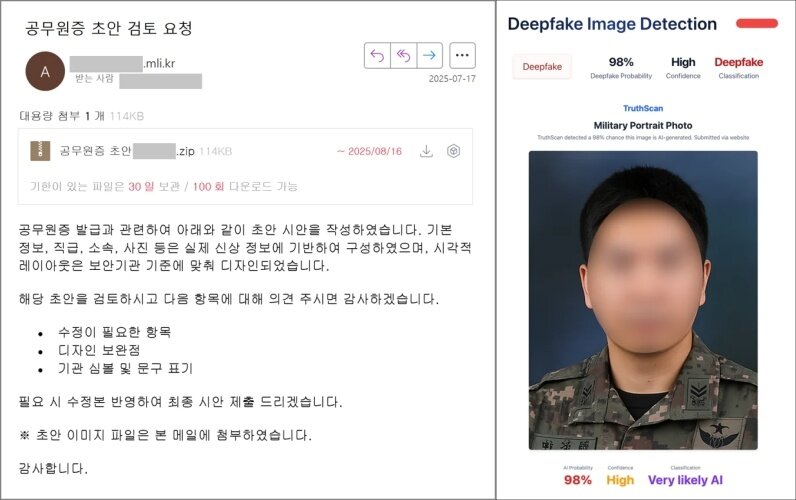

지니언스(263860) 시큐리티 센터가 소개한 북한 정찰총국 산하 '김수키' 추정 공격이 이를 잘 보여준다. 올해 7월 공격자는 딥페이크로 가짜 군무원증 시안을 제작, 관련 기관에 피싱 메일을 보냈다. 업무 요청으로 착각한 기관 종사자가 첨부파일을 열면, 서버를 탈취하는 악성파일이 깔리게 된다.

다른 북한 조직인 '페이머스 천리마'도 AI 에이전트로 그럴듯한 영어 이력서를 작성, 지난해 위장취업 등에 활용했다. 북미·서유럽·동아시아 등에서 320곳 기업이 피해를 봤다.

초기 침투에 성공하면 APT 그룹은 여러 백도어를 설치하며 내부망을 정찰한다. 핵심은 시스템을 원격으로 제어하기 위해 외부 명령용 서버와 연결 포인트를 만드는 것이다.

SKT 유심해킹, 지난달 롯데카드 해킹 등에 쓰인 '웹셸' 공격이 대표적이다. 서버 명령 스크립트로 작은 악성코드 조각을 만든 뒤, 웹 서버 업로드 취약점을 파고들어 이를 심는 방식이다.

웹셸 통로를 이용해 공격자는 보안 인증을 우회한 채 타깃 시스템에 접속할 수 있다. 이후 웹 서버에서 명령을 실행해 관리자 권한을 획득한다.

데이터 반출 과정에서는 공격자가 보안 담당자 주의를 분산시키는 방해공작을 펼치기도 한다.

APT 상당수는 국가 배후 조직에 의해 수행되는 정보전 양상을 띤다고 업계는 분석한다. 글로벌 보안기업 그룹아이비 연간 보고서에 따르면, 한국은 아시아·태평양 APT 주요 표적국가 상위 10위 안에 든다. 인접한 북한·중국과 안보적 긴장 관계에 놓여서다.

금전탈취만을 목적으로 한 랜섬웨어도 대응 자체는 힘들다. 개발 지식이 없어도 누구나 번들 형태의 랜섬웨어 공격 도구를 구매해서 쓸 수 있는 시대가 됐다. 이른바 '서비스형 랜섬웨어(RaaS)'다.

SK쉴더스는 지난해 글로벌 랜섬웨어 피해의 약 15%를 일으킨 '랜섬허브' 그룹을 사례로 들기도 했다. 랜섬허브는 제휴사에 수익 약 90%를 지급하는 등 파격적 방식으로 몸집을 키웠다.

최근 우리나라 웰컴금융그룹 계열사와 중소형 자산운용사를 공격한 러시아계 조직 '치린(Qilin)'도 RaaS 기반 조직이다. 다른 범죄자에게 자신들 랜섬웨어와 기타 도구를 제공하고 수익 15~20%를 챙긴다고 전해진다.

공격표면이 넓어졌기 때문에 APT든 랜섬웨어든 초기 침투를 100% 막기는 사실상 불가능하다. 서버 간 이상 트래픽을 잡아내는 '관리형 보안'(MDR), 다중인증 설루션 등이 보다 현실적 대안이다.

장기적으론 데이터 접근자를 끊임없이 검증하는 '제로트러스트' 모델로 인프라를 전환해야 한다. 다만 이를 위해 보안·망 장비를 상당 부분 교체해야 하고, 구체적 방법론도 개발 단계기 때문에 시간은 더 걸릴 전망이다.

legomaster@news1.kr

편집자주 ...위협을 넘어 공포다. 해킹이 일상화되며 매일 사용하는 휴대폰과 신용카드 안전을 걱정해야할 처지다. 북한, 중국, 러시아발 해킹 공격은 국가기관 전체를 위협한다. 정부가 해킹과의 전쟁을 선포했지만 적을 알지 못하면 방어에 성공하기 어렵다. 해커 집단의 수법을 추적 분석하고 보안 강화를 위해 어떤 부분을 정비해야할지 다각도로 따져봐야 할 시점이다.