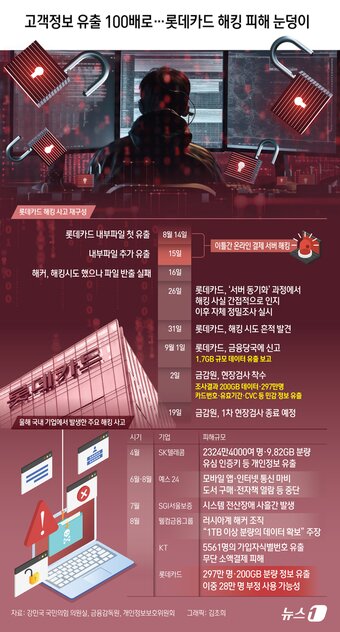

(서울=뉴스1) 김민석 기자 = 회원 960만 명을 보유한 롯데카드의 해킹 피해 데이터 규모가 첫 신고의 100배인 200GB(기가바이트)에 육박하는 것으로 확인됐다. 카드번호는 물론 유효기간, CVC번호까지 탈취한 해커의 공격 수법에 관심이 모인다.

전문가들은 2017년 공개된 오라클 웹로직 서버 취약점 침투 후 '웹쉘'(악성스크립트 파일)을 설치하는 등 지능형 지속 위협(APT) 수법일 가능성이 높다고 분석했다.

18일 금융보안 업계에 따르면 롯데카드 해킹 사태에 사용된 것으로 추정되는 'CVE-2017-10271'은 오라클 웹로직 서버의 원격 코드 실행 취약점이다.

인증 없이 특수 조작된 XML 데이터 전송으로 서버를 완전히 장악할 수 있는 치명적 취약점으로 2017년 패치가 제공됐다.

전문가들은 공격자가 해당 취약점을 통해 특정 시기 롯데카드 온라인 결제 서버(WAS)에 침투한 후 올해 8월14일~27일 기간 중 웹쉘을 설치해 서버 관리자 권한을 확보했을 것으로 추정하고 있다.

금융보안 전문가는 "CVE-2017-10271 취약점 공격 난도는 낮지만, 성공하면 서버 내 시스템을 완전히 장악할 수 있다"며 "이 취약점을 이용한 웹쉘, 랜섬웨어, 암호화폐 채굴 악성코드 유포 등이 가능하다"고 말했다.

APT 공격은 '초기침해-거점확보-권한확대-내부정찰-임무완수' 단계로 오랜 기간 흔적을 감추면서 내부 시스템을 정찰하고 정보를 탈취하는 방식이다.

웹쉘은 해커가 원격으로 웹서버를 제어할 수 있는 악성코드로 일반적인 웹 서비스 포트(80·443)를 통해 공격이 이뤄져 탐지가 까다로운 것으로 알려졌다.

보안업계 관계자는 "웹셀을 통해 내부 네트워크를 탐색하며 온라인 결제 서버 핵심 데이터에 접근한 것으로 보인다"며 "공격자가 정상 업무로 위장하는 식으로 은밀하게 활동하면서 탐지가 늦어졌을 것"이라고 진단했다.

전문가들은 랜섬웨어 공격의 일반적인 체류시간이 평균 72.75일(FireEye 보고서)로 일반적인 사이버 공격 체류시간(56일) 대비 장기간인 점을 고려할 때 이번 사태도 단순 데이터 탈취를 넘어 시스템 장기 장악을 목표로 한 복합 공격일 수 있다고 분석했다.

롯데카드 데이터 유출 규모가 당초 1.7GB에서 200GB로 100배 급증한 이유를 두고 APT 공격의 특성상 초기 파악이 극도로 어렵기 때문이라고 설명했다.

보안업계 관계자는 "APT 공격은 여러 서버에 분산해 데이터를 탈취·저장하고 코드 제거 작업 등으로 공격 흔적을 지우는 치밀함을 보인다"며 "최근 랜섬웨어 그룹들이 자주 사용하는 수법"이라고 말했다.

ideaed@news1.kr