|

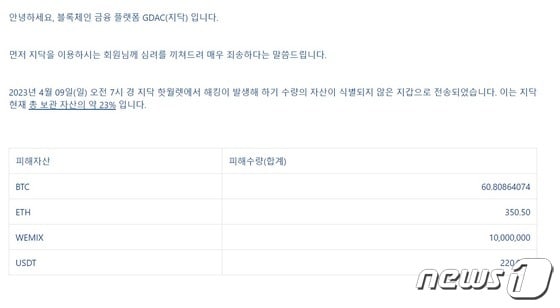

| 가상자산 거래소 지닥의 해킹 관련 공지. 지닥 홈페이지 캡처 |

가상자산(암호화폐) 거래소 '지닥'이 해킹으로 약 182억원 규모의 가상자산을 탈취당한 가운데, 거래소 지갑의 비밀 키(key)가 유출됐을 가능성보다는 내부 인프라 시스템에 해커가 침투했을 가능성이 높다는 분석이 나왔다.

블록체인 보안 전문기업 티오리는 지난 10일 이 같은 분석을 담은 글을 블로그에 게재하고, 내부 인프라 시스템이 공격당했다는 근거를 제시했다.앞서 지닥은 지난 9일 오전 7시경 지닥 핫월렛에서 해킹이 발생해 가상자산이 '식별되지 않은 지갑'으로 전송됐다고 지난 10일 공지했다. 지닥 보관 자산의 23%에 달하는 규모다.

피해 자산은 비트코인(BTC) 60여개(개당 3733만원), 이더리움(ETH) 350여개(개당 245만원), 위믹스(WEMIX) 1000만개(개당 1482원), USDT(테더) 22만개(개당 1319원) 가량이다. 공지 직후인 10일 오후 6시 10분 시세 기준으로 약 182억3900만원에 해당하는 규모다. 이 중 위믹스가 148억원 가량으로, 80% 이상을 차지한다.

핫월렛은 온라인과 연결된 지갑을 의미한다. 지난 2021년 3월 가상자산 거래소를 규제하는 특정금융정보법(특금법) 개정안이 시행된 이후 거래소들은 오프라인 상태의 지갑을 뜻하는 '콜드월렛'에 자산의 70% 이상을 보관하도록 권고받고 있다. 콜드월렛은 비교적 안전하나, 온라인 상태의 핫월렛은 해킹에 취약할 수밖에 없다. 이번 해킹으로 지닥이 탈취당한 자산이 전체 자산의 23%인 것을 고려하면, 핫월렛에 보관하고 있던 가상자산 대부분을 탈취당한 것으로 보인다.

이 때문에 해커가 지닥 핫월렛의 비밀 키(Key)를 탈취해 가상자산을 빼갔을 가능성이 제기됐으나, 티오리는 비밀 키를 탈취한 것이 아니라고 봤다.

우선 티오리는 지닥 핫월렛의 '스윕(Sweep)' 거래에 주목했다. 스윕이란 거래소 회원들이 가상자산을 입금함으로써 '사용자 입금용 지갑'에 자산이 쌓이면, 이를 모아서 거래소 핫월렛으로 보내는 것을 말한다. 추후 회원이 출금 요청을 했을 때 요청 처리를 용이하게 하기 위해서다.

|

| 스윕 거래란 이미지 속 '사용자 예금 지갑(Customer Deposit Wallet)'에 쌓인 자산을 '통합(Consolidation)'해 거래소 '핫월렛(Hot Wallet)'으로 보내는 것을 말한다. 출처=바이낸스(Binance) 블로그 |

스윕은 보통 회원이 거래소에 가상자산을 입금하면 빠르면 몇 분, 느려도 몇 시간 내에 발생하도록 설계돼 있다. 그러나 지닥의 경우 40일 이상 스윕 처리를 하지 않은 자산도 있었다.

이에 대해 티오리는 "입금 지갑 주소(사용자 입금용 지갑)에 대한 비밀 키는 거래소만 가지고 있으므로 굳이 스윕 처리를 하지 않아도 되므로 그것만으로 큰 문제는 아니다"라고 밝혔다.

단, 주목해야 하는 것은 이번 해킹이 발생했을 때 그동안 한 번도 스윕 처리되지 않았던 입금 지갑에서도 스윕 거래가 발생했다는 점이다. 즉, 해커가 '스윕 거래'를 실행할 수 있는 권한을 쥐었다는 의미다.

거래소에는 회원들이 가상자산을 입금하는 사용자 입금용 지갑이 여러 개다. 해커가 모든 입금 지갑의 비밀 키를 탈취했다면 한 번도 스윕 처리되지 않았던 지갑에서도 스윕 거래를 발생시킬 수 있겠으나, 모든 지갑의 키를 탈취하는 것은 현실적으로 어렵다.

또 만약 모든 입금 지갑의 비밀 키를 탈취했다면, 이를 모아서 핫월렛으로 보내는 스윕 처리를 하지 않고 해당 지갑에 쌓인 가상자산을 해커의 지갑으로 전송하는 게 더 빠르다. 굳이 핫월렛으로 모아서 보낸 뒤, 핫월렛에 있는 가상자산을 탈취하는 '이중 절차'를 거칠 필요가 없다는 뜻이다.

따라서 티오리는 해커가 모든 입금 지갑의 비밀 키를 탈취했다기 보다는, 내부 인프라 공격을 통해 스윕 거래를 발생시킬 수 있는 권한을 쥐게 됐을 확률이 높다고 분석했다.

다른 근거들도 이 같은 추측에 힘을 더했다. 해커가 클레이(KLAY)를 비롯해 다른 ERC-20(이더리움 토큰 발행표준) 계열 가상자산은 손대지 않았다는 게 근거다. 해커는 비트코인(BTC), 이더리움(ETH), 위믹스(WEMIX), 테더(USDT)만 탈취했다.

지닥에는 수억원대의 가상자산이 여전히 남아있다. 만약 모든 입금 지갑의 비밀 키를 확보했다면, 수억원 규모의 다른 가상자산도 탈취했을 것이란 분석이다. 모든 지갑의 비밀 키를 확보하지 못한 채, 내부 인프라 공격으로 '스윕 거래'를 위한 권한 등 특정 권한만 얻었으므로 자산을 모조리 빼내지 못한 것으로 티오리는 분석했다.

티오리는 "공격자가 거래소 내 존재하는 내부 API 인프라에 침투했고, 이후 해당 내부 API를 호출함으로써 다양한 사용자 입금 지갑 주로부터 핫월렛으로 모으는 행위(스윕 거래)를 실행한 뒤, 공격자 지갑으로의 출금도 마찬가지 방법을 이용했을 것"이라고 설명했다.

hyun1@news1.kr

![박보검 "'원더랜드' 읽고 수지 떠올라…첫 연기 호흡 잘 맞아" [N현장]](https://image.news1.kr/system/photos/2024/5/9/6640265/no_water.jpg/dims/resize/276/crop/276x184/thumbnail/138x92!/optimize)

![신세경, 물 머금은 듯한 청초 미모...세련미까지 '감탄' [N컷]](https://image.news1.kr/system/photos/2024/5/9/6640179/no_water.jpg/dims/resize/276/crop/276x184/thumbnail/138x92!/optimize)

![문상민, 이게 바로 '남친짤'의 정석 [N화보]](https://image.news1.kr/system/photos/2024/5/7/6636385/no_water.jpg/dims/resize/276/crop/276x184/thumbnail/138x92!/optimize)