최민희 의원실 "KT·LG U+ 해커 침투 정황…당국조사 거부

"정부, 7월에 해킹으로 잠정결론…계정 관리 소스코드·DB 유출"

"현행법상 기업이 침해 신고 안 하면 당국 현장조사 불가"

- 윤주영 기자

(서울=뉴스1) 윤주영 기자 = 한국 정부 부처·이동통신사가 올해 상반기까지 수개월간 해킹당했다는 정황이 드러났다. 내부망에 침투하지 않고서는 확보가 어려운 각종 정보가 유출된 것이다.

문제는 이를 정부가 7월부터 알고 있었음에도 제대로 현장 조사에 나서지 못했다는 지적이 나왔다는 점이다. 최민희 의원실은 유출 피해를 본 KT(030200)·LG유플러스(032640)가 "침해 흔적까진 확인되지 않는다"며 당국의 상세 조사를 허락하지 않았다고 지적했다.

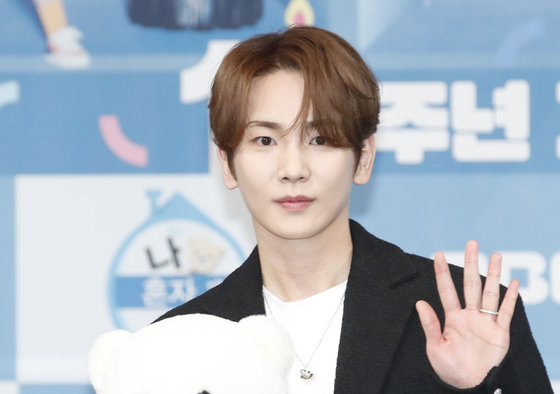

1일 국회 과학기술정보방송통신위원회 소속 최민희 더불어민주당 의원은 이같은 내용으로 과학기술정보통신부 제출 자료를 공개했다.

앞서 글로벌 해킹 권위지 '프랙 매거진' 40주년 기념호에서 'APT Down: The North Korea Files'라는 보고서가 공개됐다. 익명의 화이트해커 두 명은 'KIM'이라는 공격자로부터 8GB에 달하는 한국 기관·기업 유출 데이터를 확보했다며 매거진에 제보했다.

구체적으로 행정안전부 행정전자서명(GPKI) 인증서, 외교부 내부 메일 서버 소스코드, 통일부·해양수산부 '온나라' 소스코드 및 내부망 인증 기록 등이 유출됐다.

LGU+의 경우 △내부 서버 관리용 계정 권한 관리 시스템(APPM) 소스코드 및 데이터베이스 △8938대 서버 정보 △4만 2526개 계정 및 167명 직원/협력사 ID·실명 등이 유출됐다. 심지어 올해 4월까지 해당 정보에 접근한 이상 기록이 확인된다.

KT는 인증서(SSL 키)가 유출된 정황이 발견됐다. 인증서는 유출 당시 유효했지만, 현재는 만료된 상태다.

지난달 고려대 정보보호대학원 등 민간 보안업계가 분석에 나서면서 사안이 대중에도 상세히 알려졌다. 공격 방식·도구 등을 미뤄보아 중국계일 가능성이 크다는 분석이다.

민간 사이버 침해사고 조사를 맡은 과기정통부·한국인터넷진흥원(KISA)은 올해 7월부터 사실 조사에 착수했다. 내부 시스템에서 있어야 할 데이터가 유출됐기 때문에, 침해 사실이 맞다는 잠정 결론이 나왔다.

두 이통사는 유출 데이터가 자신들 것임을 인정했지만, 당국 현장 조사는 거부했다.

KT 측은 "자체 점검결과 운영 웹서버 및 인증서 관련자 PC에서 침해사고 흔적이 확인되지 않았다"며 "회사가 모르는 경로에서 키 파일이 유출된 걸로 추정된다"고 당국에 전했다.

LG U+ 역시 "접근제어 서버 이상행위 분석, 백신을 통한 악성코드 검사, 방화벽 로그 등을 살핀 결과 침해사고 흔적은 없다"고 말했다.

이러한 대응에 과기정통부·KISA는 '민관합동조사단'을 구성할 수 없었다고 한다. 현행정보통신망법상 기업이 침해당했다고 자진신고 하지 않는 한 당국 현장 조사는 불가능하다.

최민희 의원은 "기업이 손실을 막고자 고객 개인정보 등 정보 유출을 은폐하거나 자진신고 하지 않는 상황이 우려된다"며 "정보통신망법 제48조4 일부를 손봐야 한다. 일반침해 사고 시 기업을 출입해 조사할 수 있는 권한을 (당국에) 부여하는 개정안을 준비하고 있다"고 말했다.

이어 "법 개정 전에라도 KT·LGU+가 해킹 피해의 실상을 밝힐 수 있도록 조사에 협조하기를 강력히 촉구한다"며 "과기부를 대상으로 관련 사항을 묻고 해결을 함께 모색하겠다"고 말했다.

legomaster@news1.kr

Copyright ⓒ 뉴스1. All rights reserved. 무단 전재 및 재배포, AI학습 이용금지.